2011-04-22 13:13:29 来源:网界网

防火墙保护VMware hypervisor安全

物理防火墙为连接到物理网络中的服务器和设备提供保护,但是在保护连接到虚拟网络的虚拟机时,物理防火墙并不总是有效。使用虚拟防火墙与物理防火墙相结合,确保每个层的网络流量都被监控到并且是安全的。

有时,虚拟机网络流量在主机内部,也就是不通过物理网络传输。虚拟机之间的流量在同一个虚拟交换机(vSwitch)和端口组上传输时,不会经过物理网络而只经过在主机内存中的虚拟网络。因此,网络流量是在物理防火墙保护区域之外的。

为了在网络层为虚拟机提供最大化的保护,使用为虚拟基础设施设计的安全产品,比如VMware vShield。虚拟防火墙服务使用VMsafe 应用程序接口(VMsafe API)在虚拟机的虚拟网卡层获取并查看网络流

明智地分配主机资源

在vSphere中实现资源控制,预防内部类似分布式拒绝服务(DDOS)攻击。配置资源控制能够帮助避免恶意虚拟机终止运行而导致的资源破坏。

默认情况下,所有虚拟机对主机提供的有限的资源有相同的使用权。新添加的虚拟机将竞争使用主机提供的资源以提供工作负载。因此,主机没有策略来治理主机资源的使用。不太重要的虚拟机可能会约束重要的虚拟机使用相应的资源,这会导致重要的虚拟机崩溃,重要的虚拟机崩溃和物理服务器在分布式拒绝服务攻击时将崩溃的情形非常像。

vSphere内置的资源控制,比如共享、限制以及预约,能够保证或者优先保证虚拟机访问主机资源。新的存储I/O控制以及即将提供的网络I/O控制特性在主机上提供了新的存储和网络使用控制。

你可以隔离主机资源进入池中,并把主机资源分配给选定的虚拟机,防止一个资源池中的虚拟机偷用另一个资源池中的资源。

除此之外,资源池能够配置用来隔离主机资源,进入只能被分配给选定的虚拟机的池中。

为VMware hypervisor启用锁定模式

扩大VMware hypervisor安全到远程控制台

同一时刻只允许一个用户访问虚拟机控制台。当多用户登录时,这种设置能够防止较低权限的用户访问敏感信息。

和Windows远程桌面每个用户获取一个单独的会话不同,虚拟机的远程控制台允许多人同时连接。如果具有较高权限的用户登录进入远程控制台,第二个登录的用户将获得第一个用户具有的较高权限,对VMware hypervisor安全来说,这可能是一个大问题。

为了避免上述风险,移除特定用户的控制台交互特权。你也可以把远程管理控制台的会话数限制限制为1,只需要在虚拟机的配置中添加这个高级配置:“RemoteDisplay.maxConnections=1”。

另一个风险是虚拟机客户操作系统和通过远程控制台连接到虚拟机的计算机操作系统之间的拷贝和粘贴功能。如果某个人连接到虚拟机并且拷贝信息到虚拟机的剪切板上,那么通过远程管理控制台或者其他方式连接到虚拟机的任何人都可以使用剪切板上的信息。

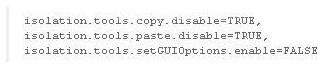

为了避免VMware hypervisor安全的这个脆弱性,通过给虚拟机增加如下高级配置设置,禁用连接到虚拟机的计算机远程管理控制台的拷贝和粘贴功能:

[page]

[page]

通过限制特权减少VMware hypervisor的安全缺陷

在vSphere中,相比花费时间分配更多细粒度的权限,给一个用户管理员权限既简单又方便。但是冒着有用户执行危险操作的风险也就是对VMware hypervisor安全进行了妥协。用户有全部的权限能够重新配置虚拟机,改变网络配置,拷贝数据到数据中心或者从数据中心拷贝数据,改变权限乃至更多。

和给用户分配所有权限相反,创建相应的角色,只包含用户需要的权限。vSphere具有非常细粒度的权限,分为不同的类别,可以将这些类别分配给相应的角色-然后你可以把这些角色分配给用户。

获取正合适的权限需要进行反复试验,因为vSphere中的一些操作可能影响多个角色。最好是开始时不分配权限,然后再增加权限,而不是移除具有所有特权的用户的权限。这么操作能够确保只分配所需要的权限。

在给用户分配权限之前,创建一个测试用户帐户,分配给它一个角色,然后再增加相应的权限。这个步骤能够帮助你测试权限是否分配正确。

为VMware hypervisor安全启用锁定模式

使用户通过vCenter Server访问ESXi主机,vCenter Server提供了集中的安全和日志记录。启用锁定模式能够防止用户连接ESXi主机时绕过vCenter Server安全机制。

对管理员来说,松散管理VMware hypervisor安全使管理更简单(举例来说,启用远程Tech Support Mode),这是很常见的,但是和管理员应该做的是相违背的。管理员应该通过减少受攻击面使ESXi更加安全,并且更好的保护虚拟机。

为了加强ESXi安全,通过vCenter Server或控制台用户界面在主机安全配置中启用特别的锁定模式。锁定模式防止通过任何方式直接访问主机,包括通过APIs(也就是vCLI和PowerCLI)以及vSphere客户端。锁定模式同样可以封锁本地以及远程访问Tech Support Mode。因此,访问主机必须通过vCenter Server。

如果你不想如此极端,可以只禁用本地和远程访问Tech Support Mode。最终,相对于安全,易用性应该占次要地位。不要盲目削弱VMware hypervisor安全,以确保虚拟机被很好的保护。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。