2013-06-21 09:52:24 来源:万方数据

引言

云计算是信息技术的又一次革新,为信息的管理和服务提供了便利。云计算以特有的便利、经济、可扩展性等优势被广泛的应用,与此同时云计算也成为了目前信息技术研究领域的热门。目前很多IT 公司致力于云计算的研究,推出了自己的云计算平台,并对外提供各种云计算服务,例如Amazon 的elastic compute cloud(弹性计算云,EC2)、IBM 的blue cloud(蓝云)、Google 的Google App Engine、微软的Azure平台等。

1 云计算概述

在业界普遍认为美国国家标准技术研究院推出的云计算规范比较权威。其认为云计算是一种模式,能以泛在的、便利的、按需的方式通过网络访问可配置的计算资源(例如网络、服务器、存储器、应用和服务),这些资源可实现快速部署与发布,并且只需要极少的管理成本或服务提供商的干预。分享资源、可扩展性、弹性、随用随付、资源自行配置都是云计算所具有的特点。基础设施即服务(IaaS)、平台即服务(PaaS)、软件即服务(SaaS)是其服务模型。

2 云计算中存在的安全问题

美国Gartner 公司发布了《云计算安全风险评估》总结了云计算存在的七条风险,分别是:

(1) 特权用户的接入:供应商在公司外部处理敏感信息会有一定的风险。

(2) 可审查性:一些提供商拒绝外部审计和安全认证,这势必会威胁到数据的安全性。

(3) 数据位置:在使用云计算服务时,用户并不清楚自己的数据所处的位置。

(4) 数据隔离:在云计算体系中,数据处于共享的环境中,只靠加密不能保证数据的安全,还需要保证数据之间的隔离。

(5) 数据恢复:服务提供商需要对数据备份,在遇到灾难时需要快速恢复数据。

(6) 调查支持:多个用户的数据可能会存放在一起,当出现不恰当或非法行为时,服务提供商难调查。

(7) 长期生存性:服务提供商发生变化难以保证用户服务的稳定性,持续性。

3 云计算安全问题研究现状

3.1 各国政府对云计算安全问题的关注

信息安全国际会议RSA2010 将云计算安全作为焦点问题进行研究;CCS 从2009 开始专门设置了关于云计算安全的研讨会;2010 年11 月美国政府CIO 委员会阐述了针对云计算的安全防护;日本政府官民合作项目开展计算安全性测试;2010 年5 月我国工信部娄勤俭副部长在第二届中国云计算大会上表示,我国应加强云计算安全的研究。

3.2 云计算安全标准组织

云安全联盟CSA(Cloud Security Alliance)于2009 年在RSA 大会上成立,其目的就是为云计算找到最佳的解决安全问题的方法。确定了信息生命周期管理、政府和企业风险管理、法规和审计、普通立法、eDiscovery、加密和密钥管理、认证和访问管理、虚拟化、应用安全、便携性和互用性、数据中心、操作管理事故响应、通知和修复、传统安全影响(商业连续性、灾难恢复、物理安全)、体系结构的云计算安全焦点问题,并对每一个问题提出了解决的建议,并选取重要的领域制定标准。目前,CSA 制定了《云计算面临的严重威胁》、《云控制矩阵》、《关键领域的云计算安全指南》等研究报告,这些报告提出了安全性应考虑的问题并给出了相应的解决防范。

分布式管理任务组DMTF(Distributed Management TaskForce)于2010 年7 月起草了开放云标准孵化器OCSI、开放云资源管理协议、封包格式和安全管理协议,发布了云互操作性和管理云架构白皮书。

由欧洲网络信息安全局和CSA 联合的CAM项目开发一个以客观、可量化的测量标准,为客户提供一个评价云计算服务提供商安全运行的标准。

4 云计算安全技术的研究

4.1 数据安全与存储

云计算的安全问题不是靠一些合同或者罚款就能解决的。对数据加密是一个可行的办法,然而对可持续云计算来说普通的公钥标准或者对称加密也不再适用,因为一旦加密就不能被修改。

同态加密和安全的多方计算是目前应用比较多的两种解决云计算安全问题的方法。

对大规模云计算来说可以修改的同态加密的效率不高。同态加密是现代一种加密技术,对经过同态加密的数据进行处理得到一个输出,将这一输出进行解密,其结果与用同一方法处理未加密的原始数据得到的输出结果是一样的。同态加密把输入与计算分开,但却限制了对特定功能实现的操作。同态加密需要一个密钥保护信息,为了保证加密过程,每个加密的密文需在相同的密钥下加密。所以保护密钥的安全性尤为重要。三种密钥的方式:(1)单个或者限定性的密钥;(2)静态或动态性的密钥;(3)可阻止主动或被动的敌人的协商安全密钥。

安全的多方计算对云计算很有效但需要较多的通信资源。安全的多方计算不会对只有一方提供的密文进行计算。它是解决一组互不信任的参与方之间保护隐私的协同计算问题,要确保输入的独立性,计算的正确性,同时不泄露各输入值给参与计算的其他成员。安全的多方云计算可以保证单个KPI 的安全,但我们的应用很多是多个对等组或者很多个KPI,多个KPI 的计算都是相互独立的,但是多个对等组是可以共享的。

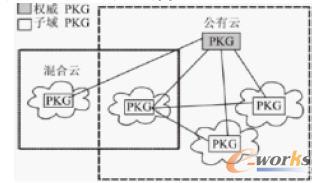

密钥管理是云计算安全中一个重要好的问题。联邦身份管理这种机制较好的缓解了PKG 的密钥管理问题。主要思想是:在所有云上有一个权威的PKG,每个子域云也有自己的PKG,子域中的用户和服务器都由本域的PKG 管理自己的身份密钥,而权威PKG 给子域云分配ID,形成三层HIBC(如图1 所示)。

图1 层次性基于身份的密码系统

[page] 云存储密文访问控制方法(AB-ACCS),其核心思想是:基于密文属性的加密算法为用户私钥设置属性,为数据密文设置属性条件,通过私钥属性和密文属性的匹配关系确定解密能力。因此数据属性只需要通过控制数据的密文属性进行权限管理,而不需要为用户分发数据密钥,降低了权限管理的复杂度。

4.2 身份认证及访问控制

对于用户来说,身份的认证和访问控制将有助于保护存储于云计算中信息的保密性、完整性及管理合规性。因此,身份的认证和访问控制是云计算安全领域中一个重要的问题。

IBACC 协议(用于云服务和云计算的加密和签名的基于身份的认证协议)很好的满足了云计算的需要,实验也表明其性能比安全套接字层认证协议更具优势。

4.3 隐私保护

在云计算环境中,用户的数据被存放在云端,这就造成了敏感数据的隐私保护问题。一些云安全指南提出的不要将敏感数据存放在云端这一建议并不能很好的解决隐私保护这一问题。

4.4 取证与审计

云计算提供商需要使用户相信其数据被正确的存储和处理,即对数据进行完整性验证;为了达到数据安全、高效的使用,需要一种机制对数据进行审计。

4.5 虚拟安全技术

虚拟化和虚拟机技术是云计算概念的一个基础组成部分,所以虚拟技术的安全问题也是云安全技术的重要部分。

4.6 可信云计算

近几年可信计算得到了快速发展,取得了重要的研究成果。云计算与可信计算的融合已成为研究热点。将可信技术融入云计算中可以更好的解决云计算中的安全问题。

5 可信计算与云计算的结合

可信计算的宗旨就是在硬件平台上以可信计算安全芯片为核心改进已有的平台体系结构,增强通用计算平台和网络的可信度。TCG(国际可信组织)在可信计算现有的体系结构上引入了TPM(硬件安全芯片)保证通用计算平台的可信性。微软发起了NGSCB(可信计算研究计划),采用了微内核机制建立可信计算执行环境,为Windows 平台安全和隐私保护提供支撑。我国研制出了自主安全芯片TCM,并以此为基础建立了可信计算密码支撑平台体系结构。

在云计算环境中采用我国建立的可信计算密码平台体系结构,增强提供商平台的信任,通过远程证明建立提供商与客户之间的信任。

6 结束语

云计算的前景广阔,但也面临着前所未有的安全问题。将可信技术融入云计算中是当前的研究热点。将可信计算作为云计算的安全支撑技术,可更好的解决云计算的安全问题。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。