迪普科技:慧眼识漏洞之【后门漏洞】

迪普科技:慧眼识漏洞之【后门漏洞】

2020-08-11 09:24:39 来源:互联网 抢沙发

抢沙发

2020-08-11 09:24:39 来源:互联网

摘要:风险管理很头痛?慧眼帮您识漏洞。

关键词:

迪普科技

风险管理很头痛?慧眼帮您识漏洞。

后门持久又隐蔽,绕过认证和加密。

执行代码传文件,注入程序来攻击。

漏洞补丁常升级,可疑文件不接收。

实时关注新动态,慧眼快速来排查。

后门

后门是一种绕过认证或系统加密来获取系统访问权的方法。有时开发人员会出于某原因,有意或无意为自己的程序构建后门程序,但是,如果这些后门被其他人发现,那么它就成了安全风险,容易被黑客当成漏洞进行攻击。而另一方面,攻击者则会将后门注入到有漏洞的服务器来执行攻击和上传恶意文件,为发动进一步攻击铺平了道路。

后门漏洞利用的安全事件

2018年12月4日,某公安分局网警大队接报案,某公司发现内部计算机被执行危险命令,疑似被远程控制抓取账号密码等计算机数据并被回传大量敏感信息。当地网警立即对该案立案侦查,通过溯源分析,鉴定结果是该后门文件具有控制计算机的功能,嫌疑人已通过该后门远程控制下载运行脚本实现收集用户个人信息。2019年1月4日至5日,警方分别抓获马某、杨某、谭某、周某某等7名犯罪嫌疑人。

2016年,索尼生产的80款网络摄像头被发现存在“秘密后门”,一旦被破解,就可以被Mirai等恶意软件用来控制设备,从而发动大规模的DDoS攻击。这些存在漏洞的摄像头都来自Sony Professional Ipela Engine系列的IP摄像头。奥地利信息安全公司SEC Consult的Stefan Viehb?ck于10月发现了该后门,并公布研究报告。索尼官方则已经放出固件更新修复了后门问题,并对SEC Consult表示了感谢。

后门漏洞的危害

■ 攻击者可以通过后门在受感染的服务器上执行代码或上传文件

■ 通过执行代码或上传文件从内部数据库窃取数据或运行加密恶意软件

……

以CVE-2017-7923漏洞利用为例

■漏洞背景

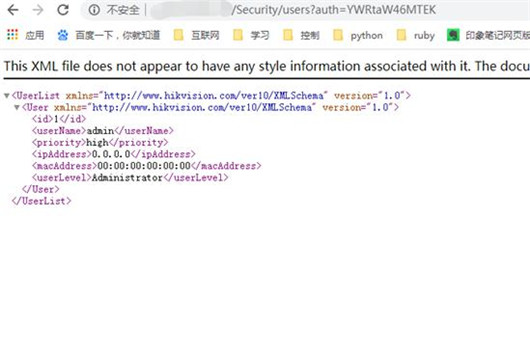

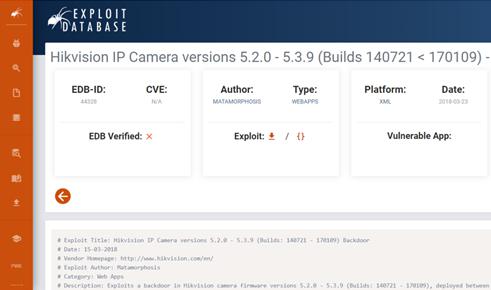

某视频监控厂商自 2014 年以后的 IP 摄像头产品被爆出存在后门,当攻击者构造一个包含“auth=YWRtaW46MTEK”字段的请求时,将被后台识别为一个特别的用户,攻击者可能利用该漏洞提升权限,获取或修改设备信息。该后门最早于2017年3月5日被发现, 2017年3月14日该厂商官方发布安全预警, 2017年5月5日该漏洞被 CVE 收录(CVE-2017-7923)、 (CVE-2017-7921), 2017年9月12日网上公布了漏洞细节。

■ 利用方式

通过访问响应的后门URL就可以查看到响应的用户名信息。

■ 利用过程

1.根据相关信息在搜索引擎搜索,并下载相应利用脚本。

2. 切换到相应目录,依据在互联网上搜索到的对应设备,执行相应的代码,即可获得该摄像头的用户名与密码。

迪普科技解决方案

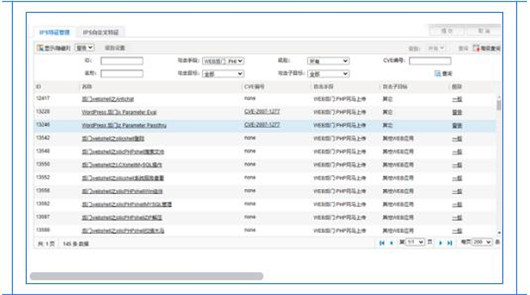

1. 使用迪普科技“慧眼安全检测平台”检测现网环境中是否存在后门漏洞。

2. 使用迪普科技“安全风险管控平台”对后门漏洞进行持续监测和闭环管理。

3. 使用迪普科技“安全威胁感知大数据平台”可对后门利用攻击进行持续监测。

4.使用迪普科技安全防护设备DPtech IPS2000、WAF3000可对后门利用攻击进行有效防护。

后门漏洞应对措施

■ 定期进行漏洞排查

■ 及时更新厂商发布的补丁

■ 利用IPS/WAF等安全防护设备的虚拟补丁功能手动修复

■ 实时监测上传的代码是否有恶意内容

第三十八届CIO班招生

国际CIO认证培训

首席数据官(CDO)认证培训

责编:chenjian

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。