受主办方邀请,深信服安全解决方案专家尤景涛出席本次大会并做《“精益信任”——零信任的探索和实践》主题分享。

数字化转型新时代,安全架构新选择:精益信任

数字化转型已经成为所有企业未来10年的主旋律。 截至2018年,50%以上的中国Top1000大企业都将把数字化转型作为公司的战略核心。

尤景涛分享时表示,数字化转型过程中,新IT系统的上线带来了新的安全风险。此外,日益严峻的内外部网络安全威胁,使得传统基于网络位置来划分内外网,进而判断访问合法性的安全模型很难去适应企业的快速成长,也难以去适应业务的快速变化,企业需要构筑全新的网络安全架构。

零信任架构为目前收到众多关注的网络安全新架构,它最早出现于2010年,由IT市场研究机构Forrester的分析师John Kindervag首次提出,他认为任何网络连接都不可信。在2011年到2017年之间,谷歌在自身企业内网进行零信任的实践并成功落地。此后,思科、微软、亚马逊等厂商也推出相关的零信任架构,零信任开始流行。

然而。总结Google BeyondCorp的运行方式,首先要对企业现有IT部署进行大规模的改造,同时伴随着大量的迁移工作,用户对于账号的管理方式和习惯也将会随之发生巨大的改变。这相当于为了实现“零信任”的概念,企业必须要淘汰掉此前所购买的安全设备,在为“零信任”专门部署新设备的同时,还需要投入新的管理人员、运维人员和资源,来维护“零信任”的运行。

因此,精益信任在零信任的基础上,进行了调优。研究报告《Zero Trust Is an Initial Step on the Roadmap to CARTA》中,认为网络安全应基于风险和信任的监测、评估、学习和调整,最终实现对风险和信任的精益控制。这一目标在报告中被描述为精益信任。而零信任只是实现这一目标的第一步。

区别于零信任的“从不信任,总是验证”的理念,在精益信任中,业务交互以信任为基石,业务的开展需要信任的建立。并且,信任与风险相伴相生,网络安全不能实现零风险,只能管理风险。风险的管理,通过对信任的控制实现。进一步,还要持续监测评估风险,根据业务的需要和风险的反馈,持续调整信任。这一整个信任与风险的精益控制回路,是精益信任的核心理念。

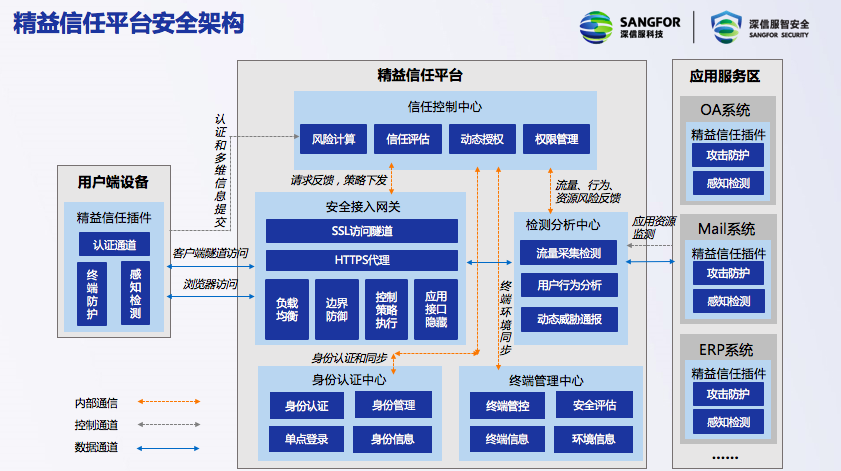

此外,精益信任架构则以风险和信任为中心,与端点检测响应、态势感知、VPN等安全组件进行联动,统筹了内外网的安全监测和控制机制,实现安全架构的重构。身份安全只是精益信任架构的一部分。

深信服精益信任架构落地

尤景涛在分享时表示,深信服精益信任安全架构在零信任的基础上做了增强。精益信任安全架构基于信任和风险的闭环,整合终端、边界、外网的已有安全设备,进行统一联动,形成自主调优、快速处置的统一安全架构,通过信任的精益控制,最终实现风险的精益管理。

整体而已,深信服精益信任安全架构主要由全面身份化、多源信任评估、动态访问控制、统一安全、可成长等五点组成:

1. 全面身份化

精益信任安全架构通过前置安全接入网关,强制所有访问都必须经过认证、授权和加密;精益信任安全架构的关键是身份化,把用户、设备和应用都进行全面的身份化,从原先的先访问资源再认证身份,变为先认证身份再访问资源,从而确保内部网络的安全。

2. 多源信任评估

通过软件定义边界的形式,对前端的身份认证、终端环境及行为,实时评估前端用户的状态,检测内部的威胁,有效发现木马、病毒等攻击行为,并且能实时联动访问控制系统调整信任等级,控制接入和访问权限。

3、动态访问控制

前端用户的及访问的主体的权限是动态的,身份、环境、行为共同构成了6个信任级别,访问权限随着信任等级访问过程中的变化而变化。

后端应用相对静态,但是也会有一些调整,相对前端的调整,力度会粗放一些,例如:会根据应用的安全状态,进行对前端访问进行调整,应用有高危漏洞爆发,前端有异常的访问会直接给他降级,甚至拒绝。

4、统一安全

精益信任安全架构可以和各类安全产品融合联动,实现统一的安全,包括并不仅仅限于EDR、IAM、UEBA、NAC等系统,还会通过多种安全模型的建模,多维度地去针对各类行为做好标签化分类,最终与精益信任安全架构进行对接,促使安全从割裂走向融合。

5、可成长

深信服精益信任安全架构可根据企业的不同发展阶段,结合按需部署的功能组件,私有化、云化等多种部署方式,自适应的去匹配企业发展的各个场景和阶段,从而为企业量身打造一个统一安全体系。

结语:当下的企业大多对数字化转型寄予厚望,确保安全性比以往任何时候都更加重要。而精益信任安全架构帮助企业更好地实现风险的精益管理,确保内部网络的安全,助力企业更加顺畅地拥抱数字化转型变革。