背景

这个故事的背景发生在美国,时间也并不久远,主人公杰克是一个曾在金融行业炼就了高超的信息安全攻击之术的黑客,他实施信息安全攻击的意图非常明显,就是要获取经济利益,而不只是通过恶作剧来达到炫耀自己的目的。

随着金融行业如银行信息安全防护能力越来越强,杰克找到攻击的缺口也越来越不容易,所以杰克萌发了转“行”的念头,从金融行业转向医疗行业。

他通过互联网了解到,全球电子医疗保健记录系统中的数据在以每年5.5%的速度增长,可想而知其中的数据量是非常惊人的。从医院到内科医生、急诊门诊,再到健康保障组织,无不覆盖着病人的敏感数据。

过去几年间,美国政府倾注数百亿的资金来扶植医疗保障行业使用电子医疗保健记录,病人的医疗记录可以被所有的医疗机构共享。杰克想,医疗系统在快速的信息化建设过程中,信息安全建设可能跟不上,安全保障和风险管理措施落后,窃取病人的敏感数据过程相对简单、花费时间较少,而且还不容易被察觉到。

杰克瞄准医疗行业中的医疗记录,还有另外一个原因:这些数据的流动性大,数据分类好,可以轻而易举地找到利益相关的数据,包括姓名、家庭住址、邮箱地址、生日,甚至还包括保单号码、检验结果、诊断结果等,医疗健康保险数据和医药处方数据的价值越来越高。

诱惑与行动

作为一个深谙攻击之术的黑客,杰克在发动攻击之前对医疗单位更多资料展开收集,切入口首先是立刻开始针对医疗单位的侦察行动。杰克先是通过域名管理系统查看网络系统的IP地址,通过互联网浏览或注册医指通账户登录系统,轻松掌握医疗机构的信息系统是使用何种开发技术完成的。杰克基于自身知识积累可以轻松判断出这种通用的开发技术存在最常见的漏洞,比如:asp、php、jsp文件上传控件存在的漏洞、SQL注入漏洞,弱口令,远程访问漏洞等。最关键的是医疗机构存在一个很大的安全疏忽,就是他们不会定期检查医疗信息系统基础设施是否含有漏洞,据统计,在美国87%的医疗机构基本上一年或者两年才对其基础设置检查一次。

杰克为了尽可能避开被网络防火墙发觉和拦截,避免自己的系统直接暴露,在互联网上找到了可被当作替罪羊的系统,使用Nmap软件(Nmap提供四项基本功能主机发现、端口扫描、服务与版本侦测、OS侦测,绕开防火墙,扫描web站点),发现医疗单位网络的DMZ(隔离区)中TCP端口80开发的是web服务器,UDP53端口开发的是DNS服务器,同时发现有个包过滤防火墙,至此,杰克基本摸清了web服务器的一般结构。接着杰克用Nessus工具对系统漏洞进行扫描与分析,想找到存在的安全漏洞或没有打安全补丁的服务器可以利用。

另一方面,由于医疗单位人员的安全技能没能随着安全威胁同步进化,安全方面的预算严重不足,传统系统亟待更新,被攻击的安全漏洞也来不及修复,新的物联网医疗设备不断应用于实际的医疗活动,比如只需通过输入几行命令就可以控制病人胰岛素输送管中的激素计量。试想一下,杰克如果发现可利用的安全漏洞,入侵医院网络,进而入侵物联网医疗设备,不仅能够窃取病人的敏感数据,甚至可以控制医疗设备“杀人于无形”,那将是一件多么可怕的事情。

杰克再次使用Nmap扫描到住院网络的服务器打开了22端口,一般是SSH服务(管理员用来远程管理Linux操作系统的服务),具有系统控制功能,运行Hydra口令猜测工具(Hydra linux下暴力破解工具,利用密码字典生成器生成强大的字典破解SSH),对root、admin和operator等一系列常规的用户账户进行逐个口令猜测。令杰克高兴的是operator账户口令竟是rotarepo,仅仅是账户名字的反转,于是利用这个账户堂而皇之登录到住院网络服务器。

仅仅是建立对服务器访问,杰克还不能达到获取批量敏感数据获利的目的,通过VPN网络连接到医疗单位总部的中央网络系统中的服务器,通过运行Nmap工具对服务器进行端口扫描,发现该服务器开放TCP443端口,这表明该服务器应提供一个HTTPS服务,负责处理所有的银行卡交易并管理医疗结算业务。

鉴于要对付web应用系统,杰克有三种途径以web应用系统为跳板进攻数据库:一、由于上传文件类型未过滤或过滤机制不严可以上传脚本文件,上传文件漏洞通过上传文件可达到控制网站权限的目的。二、通过SQLmap工具发现SQL注入漏洞,利用SQL注入获取后端数据库的敏感数据。当然了,杰克如果是以后端数据库为目的,第三种途径还可能使用Nmap工具扫描数据库服务器的端口号,绕过合法应用访问数据库,通过尝试缺省账户口令登录数据库服务器,或者通过应用服务器找到数据库访问账户,最终杰克获得了上千万电子医疗保健记录和病人病案这一宝藏。

杰克的攻击已经大获全胜,为了掩盖踪迹,销毁了所有与这次医疗信息攻击行为有关的痕迹,撤离攻击现场,享受“胜利果实”。

调查与监管

一段时间后,发现大量医疗欺诈行为,涉案医疗记录有一个共同点,那就是曾在医疗单位看病和治疗,由此监管机构发现医疗单位出现了问题,并通知了该单位。医疗行业数据盗窃后果非常严重,美国每年有超过200万的人会成为受害者,由此造成的损失高达13500美元,并且还需花费上百个小时来解决这个问题。

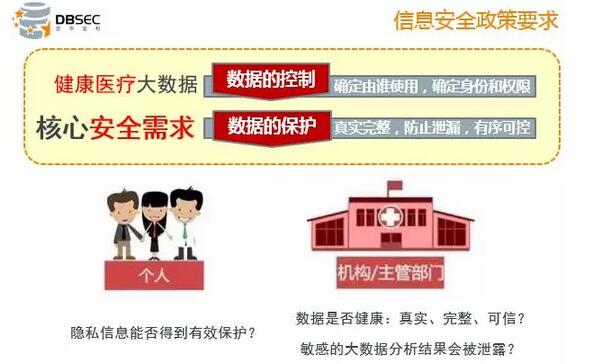

国内医疗行业信息化建设也处于蓬勃发展时期,2016年上半年开始健康医疗大数据在中国骤然升温,舆论关注的在美国出现的医疗行业数据泄漏问题,也引起了医疗监管机构的重视。6月下旬,《国务院办公厅关于促进和规范健康医疗大数据应用发展的指导意见》(国办发〔2016〕47号),仔细通读47号文就会发现,关键词“可信”、“安全”共出现了35次,是除“健康”、“医疗”、“数据”之外最多的强调词汇,凸显了中央政府希望强化安全的网络可信体系对于健康医疗大数据发展的重要保障作用。在数据“流动”的过程中,存在诸多隐患问题:对个体而言,特别关心数据的隐私泄露问题;对卫生医疗机构和主管部门来说,则关心数据是否“健康”,也即数据是否真实、完整、可信;关心敏感的大数据分析结果、政策依据等是否会泄露。安全,已经成为了健康医疗大数据的核心关切点。

《国家卫生计生委办公厅关于印发医院信息平台应用功能指引的通知》(国卫办规划函〔2016〕1110号文,在医疗行业信息安全部分中也提出相关的要求,(一百〇八)日志审计,对医院信息系统每个用户的重要操作(用户登录、用户退出、增加、修改、删除关键数据等)进行记录,并对日志审计数据进行统计、查询、分析及生成审计报表。(一百一十一)数据防泄露,防止各类敏感数据有意或无意泄露与获取。达到事前审计、阻断的主动防泄露,并提供可追溯信息的统计、查询、分析与报表等。

建议

安华金和作为专注与数据安全的产品和服务提供商,是中国当前唯一提供数据库安全全线产品的公司,可以为医疗行业提供全面的数据安全保障。基于对医疗行业数据泄露事件和信息化安全现状研究,提出如下建议:

1、 通过数据库漏洞扫描对医疗数据库进行安全评估,可以帮助企业预测医疗系统后台数据库在现有环境下存在的安全风险,这些安全问题是来自外部医疗系统供应商,还是内部运维问题,有针对性的进行修复。

2、 通过数据库防火墙主动防御功能,实现对健康医疗大数据的安全和个人健康医疗数据相关的隐私保护,通过数据库防火墙的虚拟补丁功能防止数据库自身安全漏洞的攻击,通过数据库防火墙对运维侧的管控,实现对敏感数据的非法批量导出。

3、 通过数据库加密,满足卫计委政策要求的医疗行业完善敏感信息存储和传输等高风险环节的控制措施。

4、 通过数据库脱敏,对用于非生产环境使用敏感数据应对相应数据进行脱敏、变形处理,严格防止敏感数据泄露。

5、 通过数据库监控与审计,结合业务语言识别和100%准确的应用用户关联审计,确保医疗行业财务数据和医卫工作站操作行为审计。

参考文献

石文昌等编着的高等学校信息安全专业系列教材《信息系统安全概论》(第2版)

2015 Security Health Check Report BASED ON A SURVEY COMMISSIONED BY TRUSTWAVE

第三十六届CIO班招生

国际CIO认证培训

首席数据官(CDO)认证培训

责编:chenjian

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。