反思百度SDK后门事件背后的安全业态

反思百度SDK后门事件背后的安全业态

2015-11-05 13:14:42 来源:中关村商情网 抢沙发

抢沙发

2015-11-05 13:14:42 来源:中关村商情网

摘要:近日,自媒体人“互联网边角料”在搜狐媒体平台发文爆料。文章以百度系APP的漏洞问题为引,对整个互联网行业的安全态度进行了鞭辟入里的反思。

关键词:

百度

近日,自媒体人“互联网边角料”在搜狐媒体平台发文爆料。文章以百度系APP的漏洞问题为引,对整个互联网行业的安全态度进行了鞭辟入里的反思。以下为文章原文:

11月3日,趋势科技发布报告称,百度提供的一个软件开发包(SDK)被曝光存在后门,而黑客可以利用这一后门入侵用户的设备。这一SDK被用在了数千款Android应用中,这一SDK名为Moplus。尽管没有公开发布,但这一SDK被集成至超过1.4万个应用,其中只有约4000个应用为百度开发。

趋势科技估计,受影响的应用被超过1亿用户使用。根据该公司的分析,Moplus SDK在用户设备上启动了HTTP服务器。这一服务器没有使用任何验证机制,会接受互联网上任何人的请求。

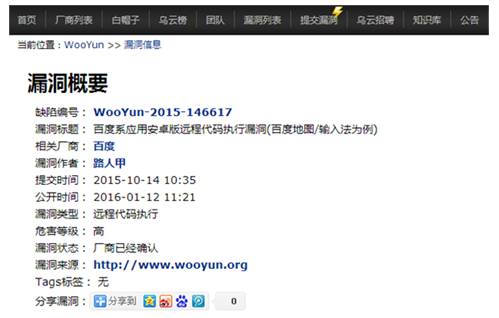

这是一则出口转内销的旧闻,因为10多天前乌云平台已经爆了这个漏洞。

据乌云网透露,百度全系安卓APP都处在一个名为“WormHole (虫洞)”的安全漏洞威胁之下,只要安卓设备联网,黑客就能对设备实现遥控并安装指定应用。同时,黑客还能够改写通讯录信息,并冒充联系人向被攻击手机发送隐私短信和照片、弹出对话框显示广告及钓鱼链接等。目前百度已公开承认了该漏洞,并表示“此漏洞已知晓且mo + sdk已修复”。

之前的苹果Xcode事件已经说明,没有完美无缺的系统,也没有确保没有漏洞的系统和软件,漏洞以及由此引发的严酷的安全隐患、风险威胁,已成为互联网公司的共同面临的问题,漏洞不可怕,关键是我们在漏洞出现之后的处理方式,这也一定程度上反映了当下中国的安全业态。

其实虫洞漏洞早在10月14日就已经在乌云平台提交,百度也很快确认并进行了修复。而在10月28日,来自阿里研究院两位工程师在微博及乌云发布了详细的漏洞分析报告,让这个漏洞再次被爆炒,从各种迹象看这份报告具有明显的炒作意味,文风也非技术风格,也许初期两位工程师只是出于技术和职业本能做了分析,本应只是用于技术交流的这份分析报告,在阿里强大舆论能力推动下,让百度的这个漏洞成为轰动全球的后门事件。

而从解决问题的角度看,从乌云提交漏洞到百度修复漏洞的这个过程是一个正常的解决安全问题的流程,在这个过程中阿里可以帮助百度更好地修复和解决问题,而不是隔岸观火式的旁观,更不应该是事后推波助澜式的传播和恐吓,让这个漏洞演变成了百度的一场安全灾难。

更有意思的是,阿里在成功让百度被吊打的同时,在最近的一次安全会议上,阿里巴巴安全部副总裁与百度首席安全科学家还在一起大谈安全价值观,谈产业合作。不知道二者在圆桌会议下,是否就虫洞事件的处理过程进行一番交流。

“嘴边天花乱坠,腹中矛戟森然。”朱自清的这一句话,用在国内互联网界倒也不遑多让。嘴上在各大安全会议中高谈阔论价值观、共建安全互联网络新生态,背地里却在竞争对手的大坝上凿坑。长此以往,所谓的共建安全生态无非是黄粱一梦。

第四十一届CIO班招生

国际CIO认证培训

首席数据官(CDO)认证培训

责编:fanwei

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。